客户:某市公安局某分局

行业:公安

产品/解决方案:网络安全产品/二级等保解决方案

关键词:等保

一、项目建设背景:

公安信息网作为我国政府的重要信息网之一,它在公安工作中的基础性、全局性作用日益明显,同时,网络和信息安全问题也日益凸显。随着国际上围绕信息的获取、使用和控制的斗争愈演愈烈,全球范围内网络攻击、网络窃密和网上违法犯罪等问题日渐突出,公安信息网络安全问题已成为与政治安全、经济安全、文化安全同等重要,事关国家安全的重大战略问题。

公安信息网络一旦发生安全问题,造成系统中断、网络瘫痪、病毒爆发或者重要信息数据丢失、泄露,势必导致灾难性的后果,给公安工作的正常运转带来重大损失。加强公安信息网络安全工作,确保公安信息网络安全,已成为摆在我们面前的一项十分重要而又紧迫的任务。

公安局的主要工作是维护国家和社会的安全稳定,其业务系统和信息数据也就间接关系到国家社会的安全和稳定,所以其信息安全问题,如敏感信息的泄露、黑客的侵扰、网络资源的非法使用以及计算机病毒等,都将对国家和社会的稳定构成威胁。为保证其网络系统的安全,有必要对网络进行专门安全设计。公安信息网络的安全保障工作除了通常的安全设备的使用和配置、安全管理制度的贯彻落实以外,对计算机信息系统进行分等级建设、分等级保护,对信息系统中使用的安全产品实行按等级管理,对信息系统中发生的信息安全事件分等级响应是十分重要的。

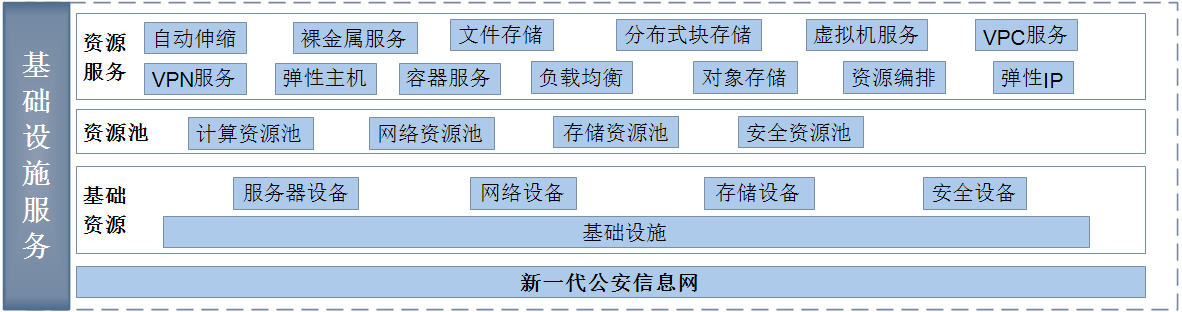

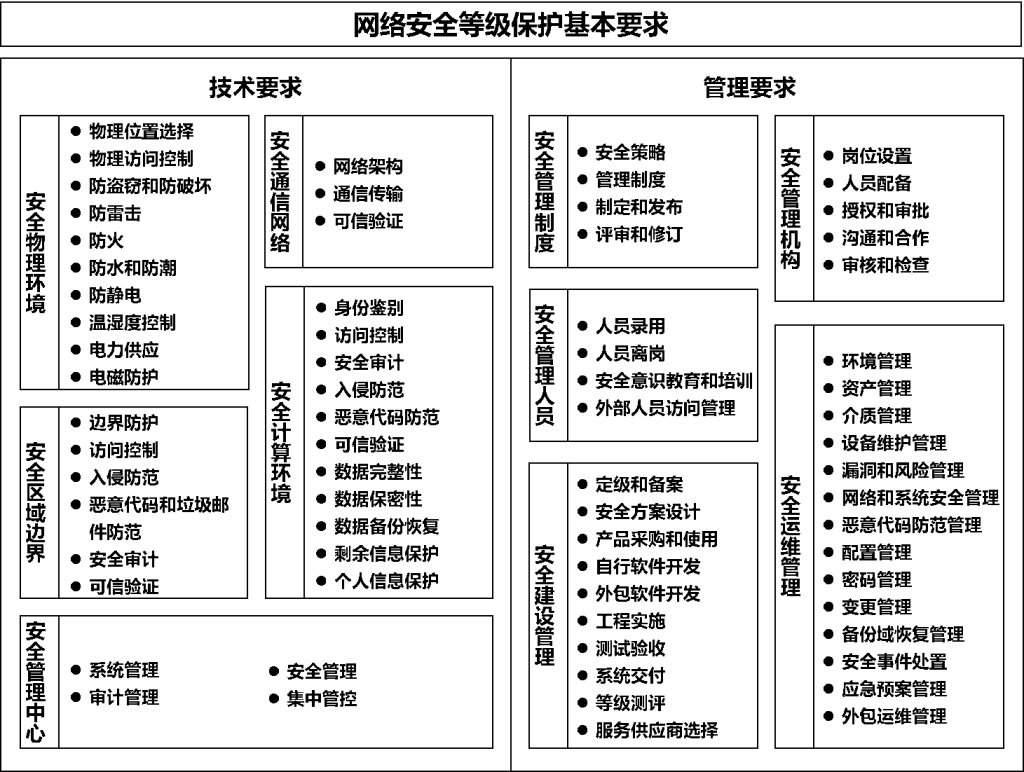

根据等级保护相关标准要求,落实安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心、安全管理制度、安全管理机构、安全管理人员、安全建设管理和安全运维管理的要求。网络安全等级保护体系建设具体内容如下图:

二、项目建设亮点:

1、访问控制

当应用系统访问控制功能存在缺失,无法按照设计策略控制用户对系统功能、数据的访问,以及系统访问策略存在缺陷,导致可越权访问系统功能模块或查看其它用户数据,则系统被判定为高风险。

针对此类问题,建议将承载关键业务系统的服务器进行单独区域划分,部署第二代防火墙类设备进行边界隔离,深层次过滤访问行为。同时需有明确的管理制度不允许本地操作,或者对本地的操作进行访问控制。

针对远程操作进行访问控制策略控制,部署堡垒机对用户行为进行访问控制。对于非业务系统的网络设备、主机设备、服务器设备等只需要进行默认账户删除、修改默认口令、无法通过默认账户以及默认口令登录就可以满足最基本的要求。

- 安全审计

当应用系统(包括前端系统和后台管理系统)无任何日记审计功能,无法对用户的重要行为进行审计,也无法对时间进行溯源,则可判定为高风险。

针对这种情况,建议在网络边界、重要网络节点进行安全审计,审计应覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。

可使用防火墙进行网络攻击行为检测分析和记录行为,使用数据库设计对数据库访问行为进行审计。

通常使用第三方日志审计系统,除进行常规的日志记录收集外,对日志进行关联分析,筛查可能存在的安全风险。

3、入侵防范

应遵循最小安装原则,仅安装需要的组件和应用程序,关闭不需要的系统服务、默认共享和高危端口。

通过设定终端接入方式或网络地址范围对通过网络进行管理的终端进行限制。提供数据有效性检验功能,保证人机接口输入或通过通信接口输入的内容符合系统设定要求。

对于一些互联网直接能够访问到的设备及系统,须尽快修补已在公开渠道披露的重大漏洞。尤其是业务应用系统,现阶段针对应用系统的SQL注入、跨站脚本等均为高风险漏洞,都会对业务应用系统正常运行造成严重后果。

三、项目实施价值:

1、满足等级保护2.0要求

结合等级保护2.0相关标准和要求以及国内外最新的安全防护体系模型,保障业务安全高效运行,建设以“持续保护,不止合规”为价值主张的等级保护2.0解决方案框架。

以“一个中心、三重防护”为基本模型进行分级分域设计,保障设计方案的合规性。

通过集中运维、安全可视等人性化的技术手段,让安全运维管理更简单高效,带给组织不止合规的价值。

2、安全可视辅助决策简化运维

网络安全需要“看见”。只有看得见的安全才是真正的安全,通过网络风险可视化,将安全状况直观地呈现出来,实现更精准的风险分析及判断,更高效的安全运维和风险处置。

过去可见性并没有那么重要,因为过去边界清晰,使用安全域来划分安全,里面的都是安全的,外部的都是不安全的,不用看的一清二楚。但互联网化以后,很多系统都开放了,好的坏的混在一起,必须把这些看清楚才能做到安全保护。有人也会说我们内网不需要可见。但是大部分APT攻击的案例都是以内部用户或者系统作为跳板,最终实现对指定目标的攻击。因此即使是在相对安全的内部IT网络,也一样需要可见性。在新的趋势下,可见性是安全的基础。

在网络安全的世界里,可视化有着不可忽视的作用,安全的可视化能够保证对信息资产、人、行为三者之间的风险点进行实时观测,在发生威胁时能够果断进行安全处置,有效防止了安全威胁的渗透。

整理人:曾奔腾